- مزایا و مضرات بانکداری آنلاین

- تجارت در جلسه توکیو: راهنمای معامله گران فارکس

- NFT چیست و چگونه کار می کند - یک راهنمای مفصل

- راهنمای نهایی استفاده از اسیلاتور مک کللان برای وسعت بازار

- تتر چیست؟تمام آنچه نیاز است بدانید

- یک فرصت طلایی

- تنظیم ترجمه ارزی

- درس 46: نحوه استفاده از چندین تجزیه و تحلیل بازه زمانی برای یافتن نقاط ورود و خروج بهتر

- راهنمایی برای ریسک همتا

- تجارت فارکس برای مبتدیان - فارکس چیست؟

آخرین مطالب

با سرعت بالا DMA حمله های سخت افزاری داخلی را در دستگاه های سازمانی قرار می دهد

آخرین تحقیقات Eclypsium نشان می دهد که لپ تاپ های سازمانی ، سرورها و محیط های ابری همچنان در برابر حملات قدرتمند دسترسی به حافظه مستقیم (DMA) آسیب پذیر هستند ، حتی در صورت وجود محافظتی مانند UEFI Secure Boot ، Intel Boot Guard ، HP Sure Start و Microsoft Virtualizationامنیت مبتنی بر

حملات DMA یک طبقه خاص از حملات برای هر طرف مقابل است که سیستم عامل را به صورت محلی یا از راه دور بر روی سخت افزار محیطی مانند کارتهای شبکه به خطر انداخته است ، یا اینکه دسترسی فیزیکی به یک سیستم دارد. همانطور که از این نام پیداست ، حملات DMA یک مهاجم بالقوه را قادر می سازد که حافظه را مستقیماً از یک سیستم قربانی بخواند و با عبور از پردازنده اصلی و سیستم عامل اصلی. مهاجمان با رونویسی حافظه ، می توانند بر اجرای هسته کنترل کنند تا تقریباً هر نوع فعالیت مخرب را انجام دهند. ما در مجموع از اینها به عنوان حملات خط حافظه یاد می کنیم.

در حالی که ما در اینجا چند نمونه خاص را بررسی خواهیم کرد ، توجه به این نکته مهم است که این یک مسئله در سطح صنعت است. پیش از این ، حملات موفقیت آمیز DMA علیه لپ تاپ های Intel NUC و Lenovo نشان داده شده است ، و این آسیب پذیری ها به همان اندازه در سرورها و همچنین لپ تاپ اعمال می شود. در حالی که فروشندگان دستگاه ، فروشندگان تراشه و فروشندگان سیستم عامل همه کنترل های جدیدی را برای دفاع در برابر این تهدیدها ایجاد کرده اند ، تحقیقات ما نشان می دهد که بسیاری از دستگاه های دارای حفاظت از سخت افزار داخلی همچنان آسیب پذیر هستند.

برای تحقیقات ما ، ما دو لپ تاپ نماینده از تولید کنندگان پیشرو ، HP و Dell را با محافظت از سخت افزار و نرم افزار کلاس سازمانی انتخاب کردیم و تلاش کردیم تا تعیین کنیم که آیا آنها مستعد حملات DMA هستند. ما دو آسیب پذیری مختلف DMA را در لپ تاپ های Dell و HP کشف کردیم که در زیر شرح داده شده است. چنین حملاتی نمونه هایی از دنیای واقعی را ارائه می دهد که چگونه نقاط ضعف و تهدید در سطح سخت افزار و سیستم عامل می تواند به سرعت نه تنها از محافظت از سخت افزار ، بلکه در سیستم عامل و لایه های نرم افزاری نیز دفاع کند. آنها به عنوان یادآوری سازمان ها خدمت می کنند که تمام امنیت محدودیت دارد و آسیب پذیری ها کشف می شوند. ریشه اعتماد و برنامه های اعتماد به نفس مبتنی بر سخت افزار لازم است اما محافظت کافی نیست. یک رویکرد عمق دفاعی باید این فناوری ها را گسترش دهد تا تهدیدات و آسیب پذیری های جدید را تشخیص و پاسخ دهد.

آغازگر حمله DMA

دسترسی مستقیم به حافظه قابلیتی است که در دستگاه های مدرن طراحی شده است تا اجزا یا دستگاه های جانبی را با دسترسی مستقیم با سرعت بالا به حافظه سیستم ارائه دهد. برای مثال، یک آداپتور شبکه یا دستگاه فایروایر ممکن است نیاز به خواندن و نوشتن سریع اطلاعات داشته باشد. انتقال این ترافیک به سیستم عامل و بازگشت دوباره به پایین، کند و ناکارآمد است. در عوض، DMA به دستگاه ها اجازه می دهد تا مستقیماً با حافظه سیستم بدون عبور از سیستم عامل ارتباط برقرار کنند.

این قابلیت در حالی که کارآمد است، میتواند دسترسی مستقیم به اطلاعات و امتیازات هسته را نیز برای مهاجمان فراهم کند. ابزارهایی مانند Ulf Frisk's PCILeech یک مثال عینی از نحوه عملکرد حملات DMA در طبیعت ارائه می دهد. دستگاههای PCIe به اشکال مختلفی عرضه میشوند که پورتهای Thunderbolt از رایجترین آنها هستند. با اتصال PCILeech به یک سیستم، مهاجم می تواند مستقیماً در حافظه سیستم بخواند و بنویسد و کنترل خود را بر اجرای هسته گسترش دهد. این میتواند به مهاجم اجازه دهد تا کد هسته را روی سیستم اجرا کند، طیف گستردهای از ایمپلنتهای هسته را وارد کند و مجموعهای از فعالیتهای اضافی مانند ایجاد پوستههای سیستم یا حذف الزامات رمز عبور را انجام دهد.

در حالی که بسیاری از حملات DMA نیاز به دسترسی فیزیکی به دستگاه دارند، برخی از آنها را نیز می توان از راه دور نصب کرد. به عنوان مثال، نرم افزاری که قبلاً یک سیستم را به خطر انداخته است، می تواند سیستم عامل را تغییر دهد تا از طریق DMA امتیازات درون سیستم را به دست آورد. حملات DMA از راه دور نیز در سراسر یک شبکه نشان داده شده است. حملات فیزیکی DMA می تواند شاسی بسته یا شاسی باز باشد. در یک حمله شاسی بسته، DMA از طریق یک پورت خارجی در دسترس مانند Thunderbolt قابل دسترسی است، در حالی که دستگاه بسته باقی می ماند. برعکس، یک حمله شاسی باز مستلزم آن است که مهاجم به صورت فیزیکی کیس را باز کند تا به سخت افزار داخلی دستگاه دسترسی پیدا کند و این امر دشواری و خطر شناسایی چنین حمله ای را افزایش می دهد.

در طول یک دهه گذشته ، فروشندگان چیپست و سخت افزار فناوری های جدیدی را با هدف متوقف کردن تهدیدهای مبتنی بر DMA معرفی کرده اند ، اما پشتیبانی سیستم عامل و پشتیبانی سیستم عامل اخیراً اخیراً به مشتریان رسیده است. به عنوان مثال ، Intel و AMD فن آوری های واحد مدیریت حافظه خروجی (IOMMU) را معرفی کرده اند که هدف آن تأمین امنیت اضافی بین دستگاه های IO فیزیکی و حافظه است. فناوری مجازی سازی اینتل برای کارگردانی I/O ، (VT-D) ، منطق را در چیپست وارد می کند که می تواند دامنه های حفاظت را بین دستگاه های دارای قابلیت DMA و حافظه فیزیکی رایانه ایجاد کند. به منظور بستن کامل شکاف DMA قبل از بوت ، هم سیستم عامل UEFI و هم سیستم عامل نیاز به پشتیبانی از محافظت DMA با استفاده از سخت افزار IOMMU (VT-D) دارند. اگر سیستم عامل از DMA محافظت کند در حالی که کنترل را به سیستم عامل سیستم عامل منتقل می کند ، اما سیستم عامل کنترل های بازسازی DMA را در صورت لزوم به روز نمی کند ، عملکرد سیستم عادی به دلیل عملیات DMA نادرست مسدود شده شکسته می شود. پشتیبانی از سیستم عامل برای محافظت در برابر این حملات تا سال 2017 در کد مرجع UEFI وجود نداشت و اولین دستگاه های با این پشتیبانی فقط در سال 2019 در دسترس مشتریان قرار گرفت. در طرف سیستم عامل ، ویندوز 10 1803 منتشر شده در بهار 2018 اولین نسخه بوداین امر از ترک محافظت DMA در حالی که سیستم عامل است ، حمایت می کند. با این حال ، همانطور که نشان خواهیم داد ، صرف حضور فناوری هایی مانند IOMMU لزوماً دستگاهی را از حملات DMA در امان نگه نمی دارد.

بیایید نگاهی به چند نمونه ، از جمله دو آسیب پذیری جدید که توسط تیم Eclypsium کشف شده و توسط فروشندگان آسیب دیده کاهش یافته است ، نگاهی بیندازیم.

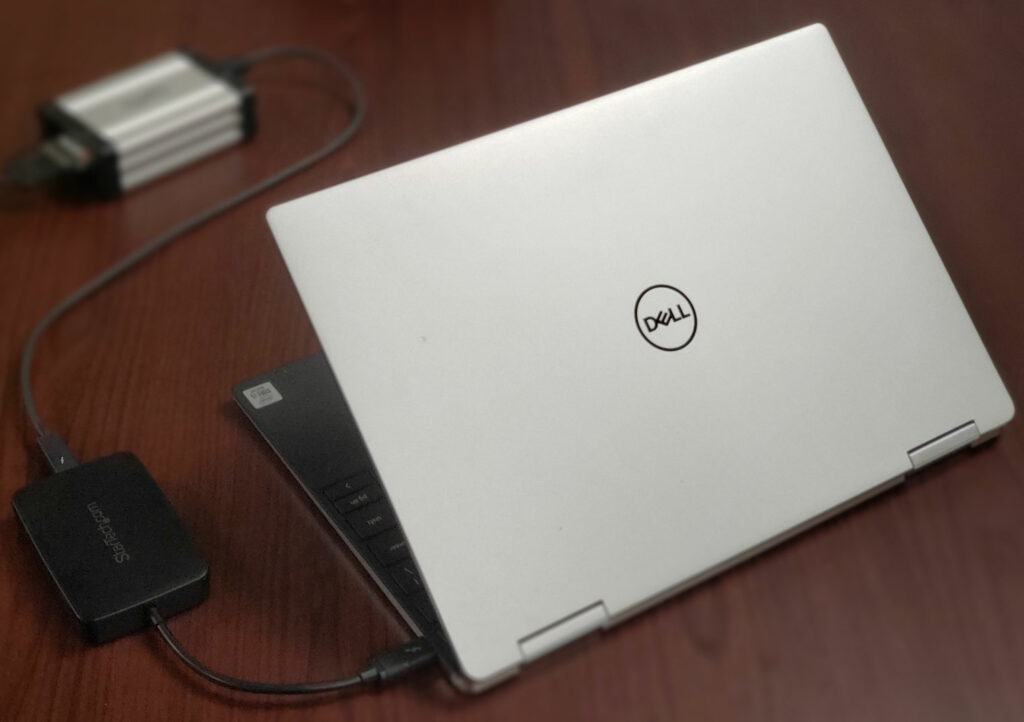

Attack-Shassis Closed-Dell XPS 13

به عنوان بخشی از تحقیقات در حال انجام ما در مورد حملات سیستم عامل ، ما یک دستگاه نسبتاً جدید از Dell ، XPS 13 7390 2-in-1 را آزمایش کردیم. 7390 2-in-1 که در اکتبر 2019 منتشر شد ، پیگیری قابل تبدیل به لپ تاپ بسیار محبوب XPS 13 Dell است. دستگاهی که ما آزمایش کردیم بر اساس پردازنده 10th Lake Lake نسل 10 اینتل است.

ما به سرعت فهمیدیم که XPS 13 7390 مستعد حملات DMA قبل از بوت است. ما در طی فرآیند بوت توانستیم تزریق کد DMA را مستقیماً از روی Thunderbolt انجام دهیم. این حمله شاسی بسته DMA می تواند به طور قابل توجهی سریعتر و با خطر کمتری نسبت به حمله شاسی باز انجام شود ، زیرا یک مهاجم می تواند به سادگی به پورت در معرض دستگاه متصل شود بدون اینکه در غیر این صورت نیاز به اصلاح دستگاه داشته باشد.

این مسئله در تنظیمات سیستم عامل دستگاه به دلیل پیکربندی پیش فرض BIOS پیش فرض در XPS 13 7390 بود که بر روی "فعال کردن Thunderbolt (و PCIE در پشت TBT) ماژول های قبل از بوت" تنظیم شده است. ما به Dell از این موضوع اطلاع دادیم و توصیه کردیم که این تنظیم به طور پیش فرض "خاموش" تنظیم شود.

کاهش

دل مشاوره امنیتی را برای پرداختن به این شماره در https://www. dell. com/support/article/sln319808 منتشر کرده است و تأیید کرده است که تمام سیستم عامل های دیگر که از Thunderbolt پشتیبانی می کنند ، این تنظیم را به طور پیش فرض خاموش کرده اند.

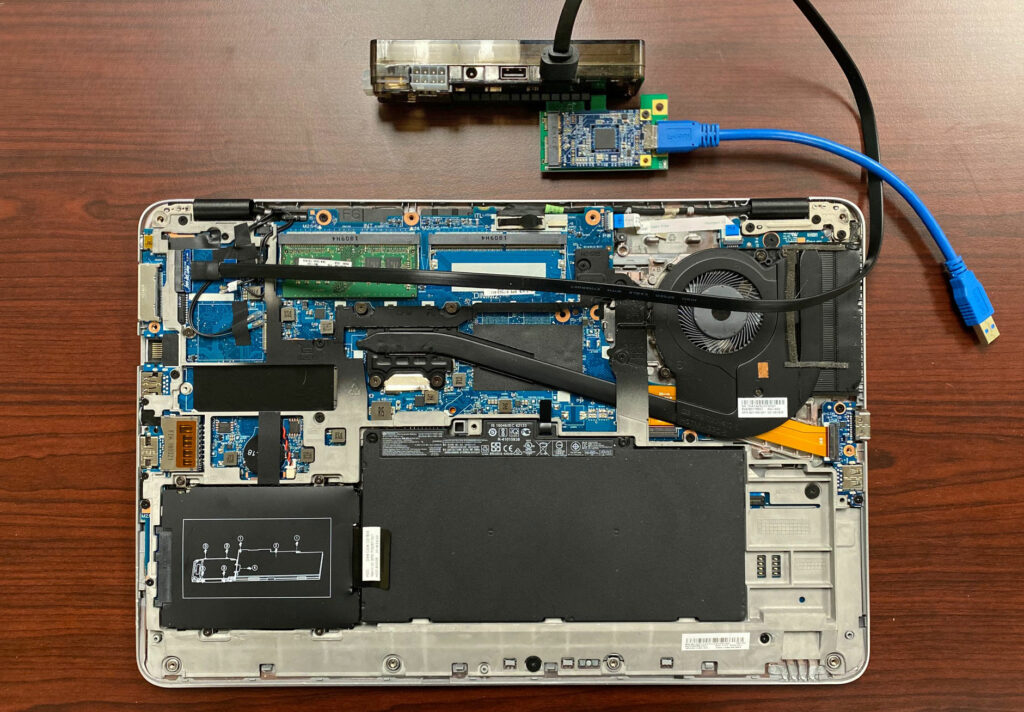

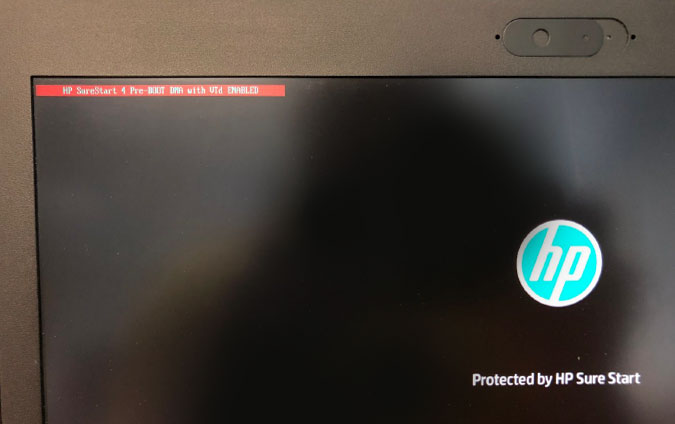

حمله شاسی باز DMA-HP Probook 640 G4 با HP Sure Start Gen4

به عنوان بخشی از همین پروژه تحقیقاتی ، ما یک HP Probook 640 G4 را که با عملکرد ، امنیت و قابلیت مدیریت درجه سازمانی طراحی شده است ، از جمله HP Sure Start Gen4 به دست آوردیم. از جمله قابلیت های دیگر ، HP Sure Start شامل یک کنترلر تعبیه شده است که برای تأیید یکپارچگی BIOS قبل از اجرای CPU اولین خط کد خود را طراحی می کند. اگرچه این دستگاه در برابر حملات شاسی های بسته آسیب پذیر نبود ، اما ما متوجه شدیم که ، حتی اگر سیستم توسط HP Sure Start و VT-D محافظت می شد ، اما این سکو هنوز مستعد حمله DMA قبل از بوت شاسی باز بود. حملات قبل از بوت DMA سیستم UEFI را هدف قرار داده و زنجیره اعتماد را مختل می کند که یک فرآیند بوت ایمن را تضمین می کند.

برای دفاع در برابر چنین حمله ای ، یک سیستم باید اطمینان حاصل کند که کد غیرمجاز مجاز به اجرای آن از ابتدای فرآیند بوت نیست تا بعد از دست دادن به سیستم عامل. یک حمله قبل از بوت DMA در این زمان بحرانی کار می کند ، و این امکان را دارد که یک سیستم را به طور کامل به خطر بیاندازد ، حتی اگر سایر محافظت از یکپارچگی کد (مانند HP Sure Start ، Intel Boot Guard یا امنیت مبتنی بر مجازی سازی مایکروسافت با نگهبان دستگاه) استفاده می شود. گسترش این محافظت ها برای پوشش حملات DMA نیز امکان پذیر است ، اما لزوماً در سیستم هایی که قبلاً در حال استفاده هستند وجود ندارد.

در حالی که روند کلی نسبتاً ساده بود ، این حمله ما را ملزم به باز کردن پرونده دستگاه کرد. همانطور که قبلاً اشاره شد ، چنین حمله DMA شاسی باز خطر را از دیدگاه مهاجم افزایش می دهد ، اما هنوز هم برای یک دشمن اختصاصی قابل قبول خواهد بود.

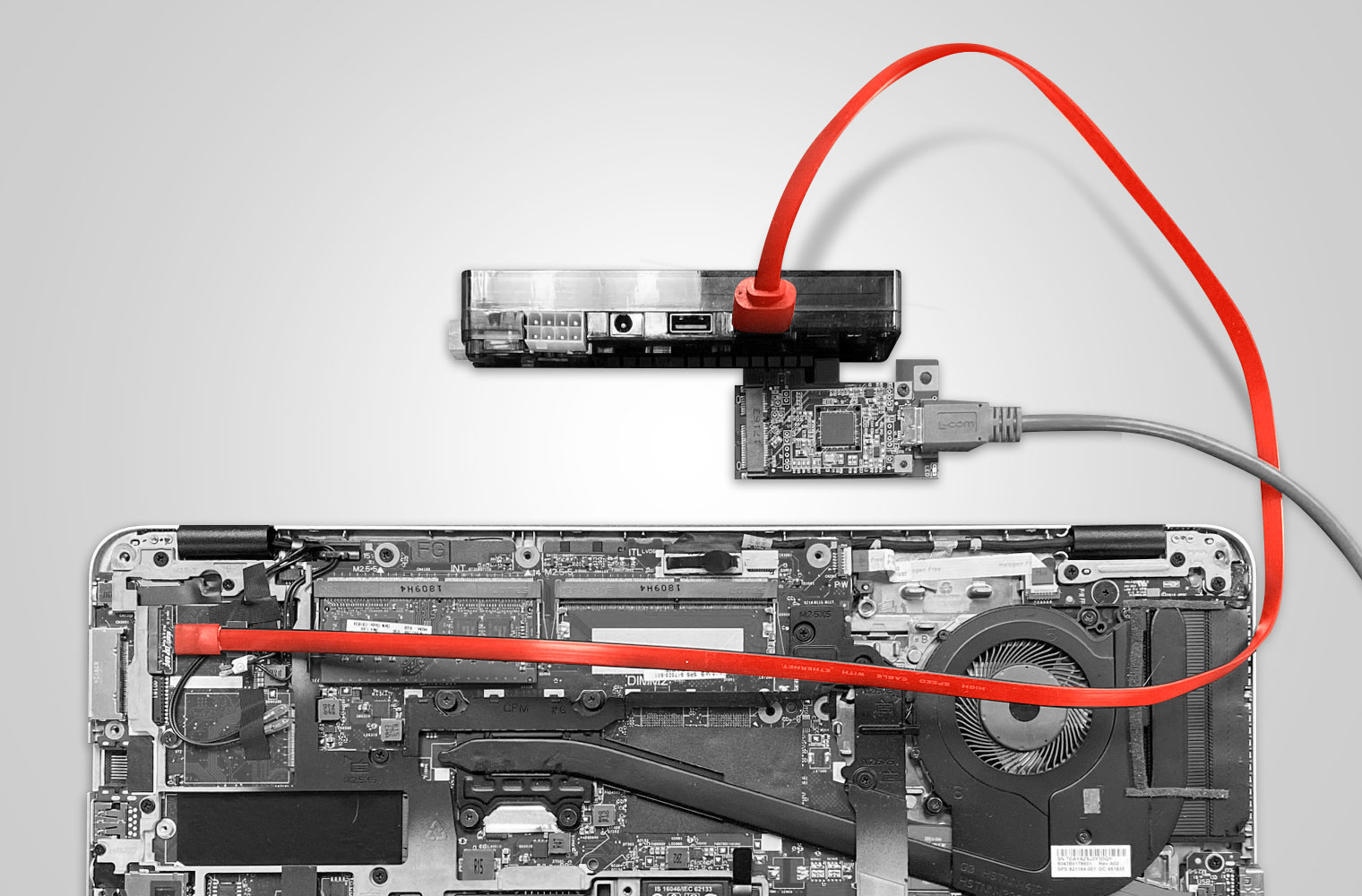

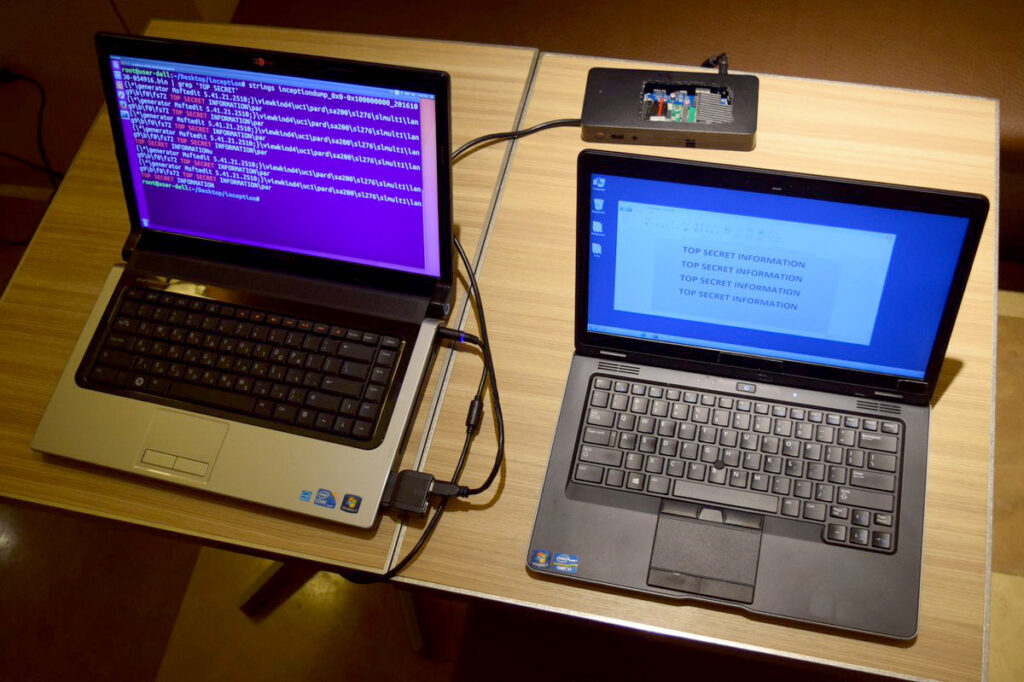

پس از باز شدن دستگاه ، ما به سادگی کارت بی سیم M. 2 را در سیستم با یک پلت فرم توسعه Xilinx SP605 FPGA جایگزین کردیم. سپس FPGA به دستگاه حمله ما وصل شد و سیستم را در برابر تکنیک مشهور و مشهور DMA Attack آزمایش کرد. ما توانستیم با موفقیت به سیستم حمله کنیم و کنترل دستگاه را بدست آوریم. با استفاده از DMA برای اصلاح RAM سیستم در طی فرآیند بوت ، ما اجرای کد دلخواه را به دست آوردیم ، بنابراین از حفاظت های HP مطمئن شروع می کنیم که یکپارچگی کد BIOS را قبل از شروع CPU تأیید می کند.

در حالی که ما به طور خاص در برابر HP Probook 640 G4 آزمایش کردیم - یک مدل جدید ، که امروزه برای خرید آنلاین نیز در دسترس است - به احتمال زیاد لپ تاپ های دیگر نیز به طور مشابه آسیب پذیر هستند. در حقیقت ، فرآیندهای قبل از بوت منطقه ای از ضعف در تمام لپ تاپ ها و سرورهای بسیاری از تولید کنندگان است. در مورد HP ، در حالی که دستگاه مستعد حمله مورد بسته نبود ، نسخه HP مطمئناً در روشی که آزمایش کردیم برای محافظت در برابر نوع حمله ما کافی نبود. مؤلفه های زیادی وجود دارد ، از سخت افزار گرفته تا سیستم عامل تا سیستم عامل ، که همه برای جلوگیری از حملات قبل از بوت DMA باید با هم کار کنند.

کاهش

HP مطمئناً Gen4 و نسل های اولیه دستگاه ها شامل حملات DMA در مدل تهدید نمی شوند. HP Sure Gen5 محافظت مبتنی بر IOMMU را برای حملات DMA شاسی بسته از طریق Thunderbolt اضافه کرد ، و در پاسخ به تحقیقات ما ، HP تصمیم گرفت مدل تهدید Gen5 HP Sure Start Gen5 را گسترش دهد و در برابر حملات DMA شاسی باز شامل و محافظت کند.

HP نسخه به روز شده BIOS را در 20 ژانویه 2020 منتشر کرد.

HP با HP Elitebook 840 G6 HP Eleitebook 840 G6 را ارائه داده است که شامل جدیدترین نسل HP Sure Start (Gen 5) و آخرین نسخه BIOS (01. 04. 02 منتشر شده در 20 ژانویه 2020) است. دستگاه با این آخرین نسخه BIOS با موفقیت در برابر تلاش های ما در حملات شاسی باز DMA محافظت می کند. ما تعدادی آزمایش را با این آخرین نسخه از سیستم عامل HP انجام دادیم و با گزینه "Pre-Boot DMA Protection" که فقط روی "Thunderbolt" تنظیم شده است ، ما توانستیم با استفاده از PCI ، اجرای کد دلخواه را در طی فرآیند بوت شدن از طریق DMA دریافت کنیم. زالو از طریق شکاف کارت NVME M. 2. با این حال ، پس از تنظیم این گزینه در "کارت گسترش Thunderbolt و PCIE" ، ما چندین بار تلاش کردیم تا معاملات DMA را با PCI Leech آغاز کنیم و همه اقدامات DMA خوانده شده انجام نشد. در صورت فعال بودن ، به نظر می رسد که این محافظت های جدید حمله قبل از بوت DMA را کاهش می دهد یا پنجره را به حداقل می رساند تا ما نتوانیم این حمله را انجام دهیم.

نرم افزار و حملات DMA از راه دور

توجه به این نکته حائز اهمیت است که DMA یک تکنیک قدرتمند است که لزوماً نیازی به مهاجم برای دسترسی فیزیکی به دستگاه ندارد. در حقیقت ، مراکز داده و محیط های ابری می توانند بیشترین خطر را برای حملات DMA از راه دور فعال داشته باشند.

خوشه های محاسباتی موازی اغلب نیاز به به اشتراک گذاشتن حجم زیادی از اطلاعات بین سیستم هایی با تأخیر بسیار کم دارند. به همان روشی که DMA امکان دسترسی مستقیم سریع بین لوازم جانبی و حافظه سیستم را بر روی یک دستگاه فراهم می کند ، DMA از راه دور یا RDMA دسترسی مستقیم مشابه حافظه بین دستگاه های اترنت و سایر اتصالات شبکه را فراهم می کند. و یک بار دیگر ، این دسترسی مستقیم به حافظه می تواند راهی برای حمله باشد. بهره برداری Throwhammer که توسط VUSEC ساخته شده است ، یک مثال عالی را ارائه می دهد. در مورد Throwhammer ، تیم VUSEC خاطرنشان می کند که:

"... یک مهاجم می تواند با ارسال بسته های شبکه ، بیت Rowhammer را مستقیماً از یک دستگاه از راه دور بکشاند و از آن استفاده کند. این کار توسط شبکه های با قابلیت RDMA به طور فزاینده ای امکان پذیر است ، که در ابرها و مراکز داده در حال استفاده گسترده هستند. برای نشان دادن تهدید جدید ، ما نشان می دهیم که چگونه یک مشتری مخرب می تواند از BIT ROWHAMMER استفاده کند تا اجرای کد را در یک برنامه سرور با ارزش کلید از راه دور بدست آورد. "

حملات DMA همچنین می تواند توسط حملات سنتی مبتنی بر بدافزار به عنوان راهی برای به دست آوردن امتیازات اضافی و کنترل یک میزبان به خطر افتاده مورد استفاده قرار گیرد. به عنوان مثال ، بدافزار موجود در یک دستگاه می تواند از یک درایور آسیب پذیر برای ایمپلنت سیستم عامل مخرب به یک دستگاه توانمند DMA مانند NIC استفاده کند. این کد مخرب پس از آن می تواند DMA را در حین بوت دوباره به حافظه بازگرداند تا در طی فرآیند بوت تزریق کد دلخواه باشد. توانایی اساسی حملات DMA برای تغییر کد مهاجم به فرآیند بوت ، تقریباً برای هر نوع هدف مهاجم مفید است.

مثال کلاه گیس

پیش از این ، تیم تحقیقاتی Advanced Threat Intel با اصلاح یک حوض کلاه گیس برای به خطر انداختن یک لپ تاپ دل به طور بی سیم به حوض ، حمله DMA را بر روی هوا نشان داد. معماری شبکه WIGIG از PCIE تونل شده در داخل بسته های شبکه بی سیم استفاده می کند ، و ما توانستیم از قابلیت های DMA این قابلیت استفاده کنیم تا اسرار را از لپ تاپ از راه دور از طریق هوا خارج کنیم. در این مثال ، لپ تاپ هرگز توسط مهاجم و یا از نظر جسمی به هر دستگاهی متصل نشده بود ، اما از راه دور از طریق DMA به خطر افتاد.

خلاصه - اعتماد ، اما تأیید کنید

این تحقیق نشان می دهد که با وجود افزایش تلاش های تولید کننده در زمینه محافظت از سیستم عامل و سخت افزار ، حملات DMA هنوز هم یک مشکل است. در حالی که تولید کنندگان شروع به اضافه کردن محافظت در برابر حملات DMA شاسی بسته بر روی Thunderbolt کرده اند ، این محافظت ها همیشه به طور پیش فرض کافی یا فعال نیستند و شرکت های مظنون را به فکر این فکر می کنند که در صورت عدم محافظت از آنها محافظت می شوند. علاوه بر این ، این کاهش شاسی های بسته نتوانسته اند با استفاده از اسلات کارت WiFi یا WWAN ، حملات شاسی باز را برطرف کنند. محافظت هایی از قبیل HP مطمئناً شروع به حملات DMA در مدل تهدید آنها تا آخرین نسل سخت افزار و سیستم عامل نمی کند. حملات DMA می تواند برای یکپارچگی یک سیستم ویران کننده باشد. با امکان خواندن و نوشتن داده ها و به دست آوردن کنترل هسته ، مهاجمان فقط با تصور خود در استفاده و سوء استفاده از این توانایی محدود می شوند.

تهدید تشدید شده از حملات سیستم عامل و سخت افزار توسط این صنعت به رسمیت شناخته شده است ، و انگیزه تلاش های جدیدی مانند ابتکار عمل رایانه ای Core Core را ایجاد می کند ، که در اکتبر گذشته توسط مایکروسافت برای برخی از لپ تاپ های جدید ویندوز معرفی شده است. ما از کار OEM های PC کار می کنیم و فروشندگان سیستم عامل برای طراحی در حفاظت از سخت افزار بیشتر انجام می دهند. ما همچنان به تحقیق در مورد اثربخشی این ابتکارات جدید محافظت خواهیم پرداخت تا GAPS حملات سیستم عامل می تواند از آن بهره برداری کند. ما همچنین توصیه می کنیم که رهبران امنیت سازمانی همچنان سیاست اعتماد را اتخاذ کنند ، اما تأیید کنند.

سوالی دارید؟به محققان Eclypsium ، جسی مایکل و میکی شکاتوف گوش دهید و در مورد تحقیقات خود در یک پرسش و پاسخ وبینار ضبط شده صحبت کنید.

پلتفرم های تجاری...برچسب : نویسنده : کمال بهروزکیا بازدید : 71

لینک دوستان

- کرم سفید کننده وا

- دانلود آهنگ جدید

- خرید گوشی

- فرش کاشان

- بازار اجتماعی رایج

- خرید لایسنس نود 32

- هاست ایمیل

- خرید بانه

- خرید بک لینک

- کلاه کاسکت

- موزیک باران

- دانلود آهنگ جدید

- ازن ژنراتور

- نمایندگی شیائومی مشهد

- مشاوره حقوقی تلفنی با وکیل

- کرم سفید کننده واژن

- اگهی استخدام کارپ

- دانلود فیلم

- آرشیو مطالب

- فرش مسجد

- دعا

- لیزر موهای زائد

- رنگ مو

- شارژ